- In einer Bitkom Studie wurde ein jährlicher Schaden von 223 Mrd. € durch Cyber-Kriminalität in Deutschland ermittelt.

- Laut einer Studie des Center for Strategic and International Studies (CSIS) wurden im Jahr 2020 weltweit rund 4,1 Milliarden Datensätze aufgrund von Datenverletzungen gestohlen oder verloren.

- In den letzten 2 Jahren waren ca. 88% der deutschen Unternehmen schon einmal von einer Cyber-Attacke betroffen gewesen.

- Das BSI beschreibt im Lagebericht , dass die Bedrohung im Cyber-Raum im Jahr 2022 so hoch wie noch nie war. Der jährliche Anstieg von Schwachstellen in IT-Systemen beträgt außerdem ca. 10%.

- 75% aller Datenverletzungen sind auf menschliches Fehlverhalten zurück zu führen. Dazu gehören zum Beispiel das Klicken auf bösartige Links oder das Verwenden von schwachen Passwörtern.

-

Schwache oder gestohlene Passwörter: Ein Angreifer kann versuchen, sich mit gestohlenen oder leicht zu erratenden Passwörtern in ein System einzuloggen.

-

Phishing-Angriffe: Ein Angreifer sendet möglicherweise eine gefälschte E-Mail, die scheinbar von einer vertrauenswürdigen Quelle stammt, um Benutzer dazu zu verleiten, vertrauliche Informationen preiszugeben oder auf bösartige Links oder Anhänge zu klicken.

-

Schwache Sicherheit von Websites und Anwendungen: Ein Angreifer kann versuchen, Schwachstellen in Websites oder Anwendungen auszunutzen, um Zugriff auf sensibles Material zu erlangen.

-

Social Engineering / CEO-Fraud: Ein Angreifer kann versuchen, durch Manipulation oder Täuschung Zugriff auf vertrauliche Informationen zu erhalten.

-

Malware: Ein Angreifer kann Schad-Software wie Viren, Trojaner oder Ransomware verwenden, um Zugriff auf ein System zu erlangen oder es zu beschädigen.

-

Schwache Netzwerksicherheit: Ein Angreifer kann versuchen, sich in ein Netzwerk einzuloggen oder es durch Angriffe wie Denial-of-Service-Angriffe zu beschädigen.

Dies ist nur eine Auswahl von Einfallstoren und die Liste könnte je nach Technologie und Kontext noch erweitert werden. Es ist wichtig, sich der möglichen Bedrohungen bewusst zu sein und die entsprechenden Vorkehrungen zu treffen, um sich zu schützen.

Unsere Lösung

In den heutigen Zeiten wird kein Unternehmen mehr vor Cyber-Angriffen verschont. Aus diesem Grund möchten wir Ihnen mit unserem SchuhTronic Rundumschutz in 5 Schritten dabei helfen, das Risiko von Cyber-Angriffen für Ihr Unternehmen zu minimieren.

- Prüfung der IT-Infrastruktur und Schnittstellen auf Schwachstellen in Zusammenarbeit mit der IT-Abteilung

- Prüfung externer Quellen, wie Domains, Homepage

- Härtung der IT-Systeme

- Monitoring der Systeme zur frühzeitigen Erkennung von Anomalien

- Überprüfung von besonders gefährdeten Mitarbeitern und deren privates Umfeld

- Erwecken eines IT-Sicherheitsgefühls in Ihrem Unternehmen

- Bewusstseinstraining der Mitarbeiter im Umgang mit Datenverarbeitung

- Automatisierte Phising-Schulungen für Ihre Mitarbeiter

- Regelmäßige Test-Phishing-Mails für einen kontinuierlichen Lernprozess

- Ausarbeitung und Verbesserung von IT-Sicherheitsmaßnahmen

- Sorgfältige Vorplanung und regelmäßige Tests für den Notfall

- Schnelle Wiederherstellung im Fall von Cyber-Angriffen

- Kompetente Beratung zum Zusammenspiel zwischen IT-Sicherheit und Datenschutz

- Dokumentation und Weiterentwicklung der IT-Infrastruktur und Informationssicherheit

- Unterstützung bei der Erreichung Ihrer Ziele durch neueste und sinnvolle Technik und Maßnahmen

- Praktische Umsetzung der Vorschriften der DSGVO

- Dokumentation aller relevanten Themen der IT-Security und des Datenschutzes

- Vorbereitungen auf ISO 27001 – ISMS Informationssicherheit-Managementsystem (notwendige Richtlinien, Handbücher, Analysen,…)

Risiko-Management

Der Prozess zur Planung, Umsetzung, Kontrolle und Verbesserung von Cybersecurity-Maßnahmen wird als Risikomanagement bezeichnet. Er umfasst in der Regel die folgenden Schritte:

- Identifikation von Risiken: Die erste Stufe besteht darin, mögliche Risiken und Bedrohungen zu identifizieren, denen ein Unternehmen ausgesetzt sein könnte. Dies kann durch die Durchführung von Bedrohungs- und Schwachstellenanalysen erfolgen.

- Bewertung von Risiken: Im nächsten Schritt werden die identifizierten Risiken bewertet, um die Prioritäten festzulegen. Dies kann durch die Bestimmung des möglichen Schadens und der Wahrscheinlichkeit, dass ein Risiko eintritt, erfolgen.

- Planung von Maßnahmen: Basierend auf der Risikobewertung werden Maßnahmen entwickelt, um die Risiken zu minimieren oder zu eliminieren. Dies kann die Einführung von Sicherheitsstandards, das Training von Mitarbeitern oder die Implementierung von Sicherheitslösungen wie Firewalls oder Antivirus-Software umfassen.

- Umsetzung von Maßnahmen: In diesem Schritt werden die geplanten Maßnahmen umgesetzt.

- Kontrolle: Es ist wichtig, die Wirksamkeit der implementierten Maßnahmen zu überwachen und zu überprüfen, um sicherzustellen, dass sie effektiv sind und alle Risiken minimiert werden.

- Verbesserung: Basierend auf den Ergebnissen der Kontrolle können Verbesserungen vorgenommen werden, um die Cyber-Security weiter zu stärken.

Es ist wichtig, dass dieser Prozess regelmäßig wiederholt wird, um sicherzustellen, dass das Risikomanagement auf dem neuesten Stand bleibt und den sich verändernden Bedrohungen gerecht wird.

Wir freuen uns, wenn wir Ihnen mit unserem SchuhTronic Rundumschutz weiterhelfen können und stehen Ihnen gerne für ein persönliches Beratungsgespräch zur Verfügung.

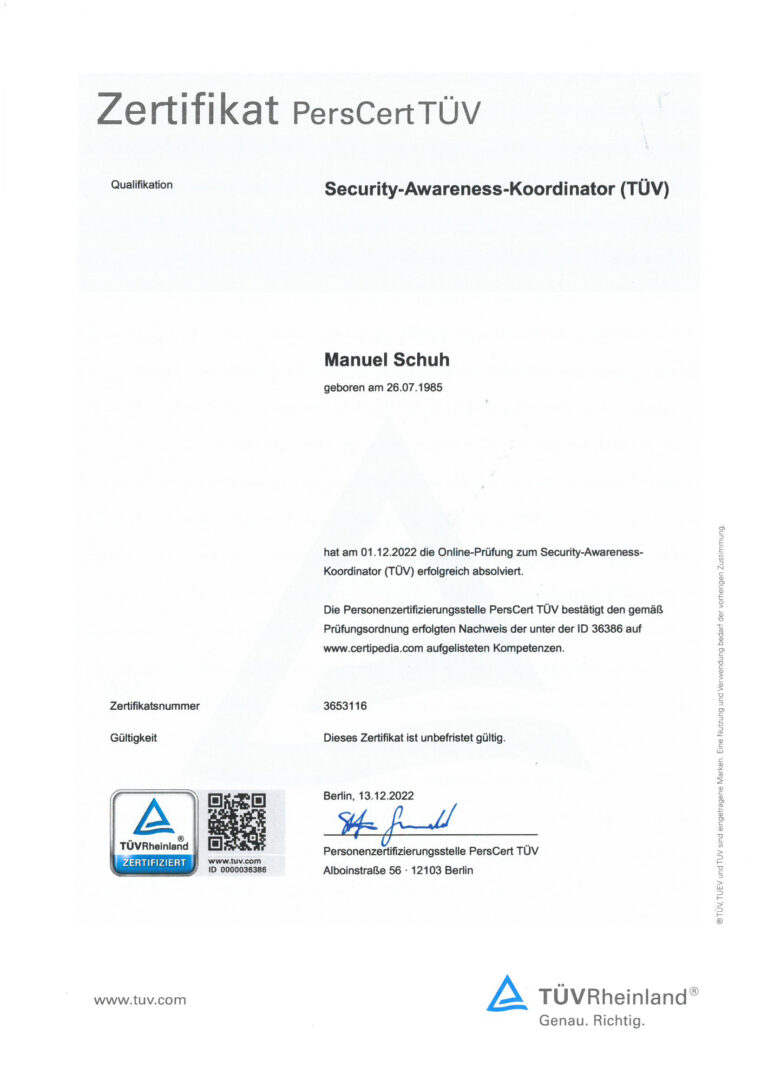

Unsere Zertifizierung